Акт установки скзи

Приложение N 22

к Регламенту Удостоверяющего центра

Федерального казначейства,

утв. приказом Федерального

казначейства

от 4 декабря 2013 г. N 279

УТВЕРЖДАЮ Руководитель __________________ (Организации- заявителя) М.П.____________________ А.А. Иванов «__»___________ 20__ г. Акт установки средств криптографической защиты информации, ввода в эксплуатацию и закрепления их за ответственными лицами __________________________________ _____________________ (наименование населенного пункта) (дата, месяц, год) Настоящий акт составлен о том, что _____________________ сотрудником (дата) _________________________________________________________________________ _________________________________________________________________________ _________________________________________________________________________ _________________________________________________________________________ (наименование организации, должность, фамилия, имя, отчество, иные сведения(например, дата, номер лицензии)) (далее — Администратор ИБ) была произведена установка и настройка средства криптографической защиты информации ____________________________ (наименование) далее — СКЗИ на ПЭВМ (АРМ Заявителя): Серийный N (Инв. N) ПЭВМ ___________________________________________ Место установки ____________________________________________________ _________________________________________________________________________ (адрес местонахождения, номер помещения) ФИО ответственного лица пользователя АРМ Заявителя _________________ _________________________________________________________________________ (должность, фамилия, имя, отчество) (далее — пользователь СКЗИ) _____________________________________________ Рег. N СКЗИ (номер экземпляра) _____________________________________ Размещение АРМ Заявителя, хранение ключевых носителей, охрана помещений организованы установленным порядком; Обучение правилам работы с СКЗИ и проверка знаний нормативно- правовых актов и эксплуатационной и технической документации к ним проведены Условия для использования СКЗИ, установленные эксплуатационной и технической документацией к СКЗИ созданы Установленное и настроенное СКЗИ находится в работоспособном состоянии. Формуляр ЖТЯИ. ________________________выведен на бумажный носитель, раздел 11 Формуляра заполнен установленным порядком, Формуляр передан на ответственное хранение пользователю АРМ Заявителя. Пользователь АРМ Заявителя обязуется: — не разглашать конфиденциальную информацию, к которой он допущен, в том числе криптоключи и сведения о ключевой информации; — соблюдать требования к обеспечению безопасности СКЗИ и ключевых документов к ним; — сдать установочный комплект СКЗИ, эксплуатационную и техническую документацию к ним, ключевые документы при увольнении или отстранения от исполнения обязанностей, связанных с использованием СКЗИ; — сообщать исполнителю о попытках посторонних лиц получить сведения об используемых СКЗИ или ключевых документах к ним; — немедленно уведомлять исполнителя о фактах утраты или недостачи СКЗИ, ключевых документов к ним.

Комплект документов по СКЗИ предназначен для обладателей конфиденциальной информации, которые приняли решение о необходимости криптографической защиты такой информации.

Документы подготовлены с учетом требований

— Приказа ФАПСИ от 13 июня 2001 г. № 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну»;

— Приказа Федеральной службы безопасности Российской Федерации от 9 февраля 2005 г. № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)».

Порядок применения документов:

1. Приказом утверждаются:

Ответственный за эксплуатацию СКЗИ в организации;

Перечень сотрудников, допущенных к работе с СКЗИ;

Инструкция пользователя СКЗИ.

2. Заводится журнал поэкземплярного учета СКЗИ, эксплуатационной и технической документации к ним, ключевых документов. В нем учитываются все СКЗИ организации: дистрибутивы СКЗИ, установленные программные и программно-аппаратные СКЗИ, ключевые дистрибутивы СКЗИ и т.д.

Для установленных программных и программно-аппаратных СКЗИ отметки о подключении (установке) проставляет орган криптографической защиты, имеющий лицензию ФСБ РФ на данный вид деятельности. Либо вписываются реквизиты акта ввода в эксплуатацию СКЗИ органа криптографической защиты.

3. Заводится журнал учета лиц, допущенных к работе с СКЗИ в организации. При заполнении вносится перечень СКЗИ, к которым допущен пользователь.

4. Заводится журнал учета ключей от помещений, где размещены СКЗИ.

5. При установке программных и программно-аппаратных СКЗИ помимо акта ввода в эксплуатацию СКЗИ органом криптографической защиты оформляется заключение о допуске пользователя СКЗИ к самостоятельной работе.

Ниже приведены формы указанных документов.

Электронная цифровая подпись (ЭЦП) — обязательный реквизит компьютерного документооборота. Это не просто знак на файле или сообщении, а программное обеспечение, обеспечивающее констатацию подлинности документа и невозможность его искажения. В официальных организациях его установку производят уполномоченные специалисты, чаще всего – представители Удостоверяющего центра. Свидетельством факта и гарантией корректности этого действия является составление акта установки средства электронной подписи.

ФАЙЛЫ

Скачать пустой бланк акта установки средства электронной подписи .docСкачать образец акта установки средства электронной подписи .doc

Содержание

Законодательный регламент установки средства ЭЦП

Главный законодательный акт, который определяет порядок применения электронной подписи – Федеральный закон «Об электронной подписи» от 06.04.2011 года № 63.

Дополнительные нормативные акты, детализирующие этот документ:

- Приказ ФСБ РФ от 27.12.2011 г. № 795 «Об утверждении требований к форме квалифицированного сертификата ключа проверки электронной подписи»;

- Приказ ФСБ РФ 27.12.2011 г. № 796 «Об утверждении Требований к средствам электронной подписи и Требований к средствам удостоверяющего центра».

Порядок получения ЭЦП и сертификата ключа ее проверки

Мы уже писали о том, что такое ЭЦП и как её получить. Ниже приводим в кратком содержании очерёдность действий для получения электронно-цифровой подписи и ключа:

- Заключение соглашения – договора о присоединении к регламенту Удостоверяющего центра.

- Предоставление подписанных экземпляров соглашения в Региональный центр регистрации Управления Федерального казначейства по конкретной области.

- Написание заявления – письма о предоставлении ЭЦП.

- Предоставление чистого носителя информации с возможностью записи на него (диск, флешка и т.п.).

- Выдача уполномоченному лицу доверенности на получение ЭЦП.

- Установка программного обеспечения на автоматизированном рабочем месте заявителя.

- Предоставление доступа к порталу Системы удаленного финансового документооборота и подтверждение этого письмом в Региональный центр регистрации.

- Создание электронного ключа. Для чего есть два варианта:

- заявителем или его уполномоченным лицом на его рабочем месте;

- заявителем под контролем оператора на компьютере Федерального казначейства.

Что именно будет делать специалист Удостоверяющего центра

Порядок установки цифровой подписи на компьютере может несколько видоизменяться в зависимости от вида электронной подписи, но чаще всего состоит из таких этапов.

- Установка специальной программы для установки ЭЦП (программа приобретается или берется бесплатно в Удостоверяющем центре).

- Инсталляция сертификата электронного ключа.

- Если необходимо, этот ключ прописывается в компьютерном реестре.

- По окончании работ – оформление и выдача акта установки средства криптографической защиты.

Документы, необходимые для получения сертификата

От ИП-физического лица:

- удостоверение личности;

- СНИЛС;

- Свидетельство о регистрации в налоговой.

От организации – юрлица:

- удостоверение личности уполномоченного лица, выступающего от организации;

- его СНИЛС;

- документ об учреждении организации;

- свидетельство о постановке на налоговый учет.

ВАЖНО! Если ЭЦП планируется использовать в автоматическом режиме, то есть без идентификации по имени, СНИЛС не нужен.

Если нужные персональные данные не будут предоставлены, Удостоверяющий центр откажет в выдаче ЭПЦ и сертификата на его проверку.

Программы для установки ЭЦП

Программное обеспечение для функционирования электронной подписи может быть различным. Сегодня применяются несколько популярных программ для этой цели:

- «Крипто-Про» (самая распространенная, может быть предоставлена бесплатно);

- «Континент-Ап»;

- «Континент TLS- VPN Клиент»;

- «Jinn».

Название и номер средства электронной подписи в обязательном порядке вносятся в акт об установке, если она совершается внешними специалистами.

Структура акта установки средства криптографической защиты

Акт выдается подрядчиками – внешней стороной, привлеченной для установки и настройки работы программного обеспечения по использованию электронной цифровой подписи. В качестве установщиков можно пригласить представителей устанавливающего центра, предоставившего соответствующую программу.

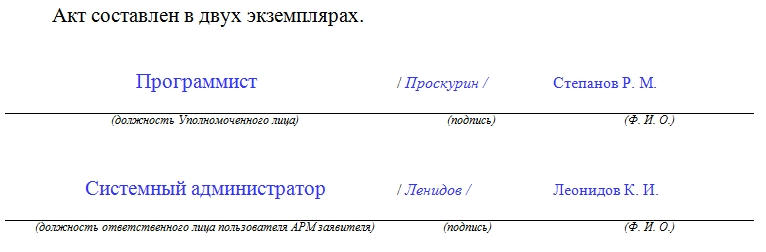

Документ составляется в двух экземплярах – по одному для каждой стороны.

Один из экземпляров должен в течение декады с момента установки электронного ключа быть возвращенным в Удостоверяющий центр.

Как любой официальный документ, данный акт содержит стандартные элементы и данные, которые вносятся туда в каждом конкретном случае.

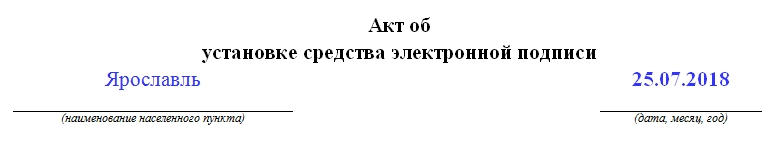

- Стандартные реквизиты («шапка») акта:

- название документа – пишется посередине вверху листа: «Акт об установке средства электронной подписи»;

- номер акта;

- место составления акта (город);

- дата, месяц и год установки.

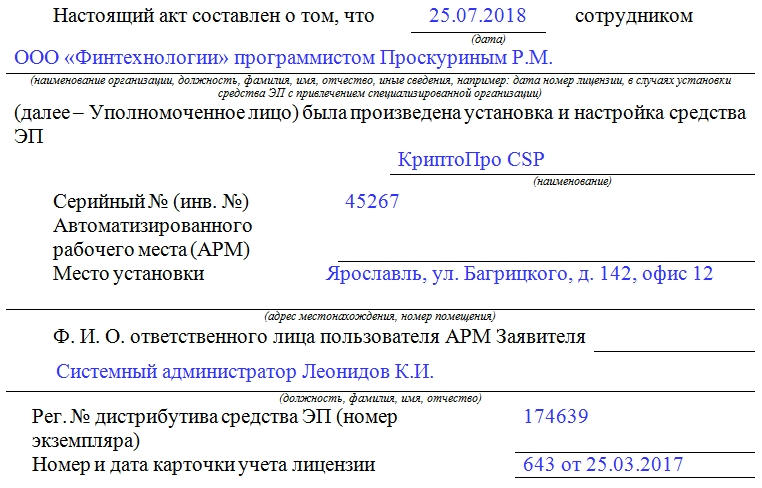

- Информация, необходимая для внесения в акт:

- наименование устанавливающего центра;

- ФИО специалиста, производящего установку;

- название программного обеспечения (одна из программ электронной подписи);

- серийный номер автоматизированного рабочего места (АРМ);

- место установки (адрес рабочего места, офиса);

- фамилия ответственного лица – представителя пользователя;

- номер экземпляра средства ЭЦП;

- номер карточки учета лицензии Устанавливающего центра;

- дата ее выдачи.

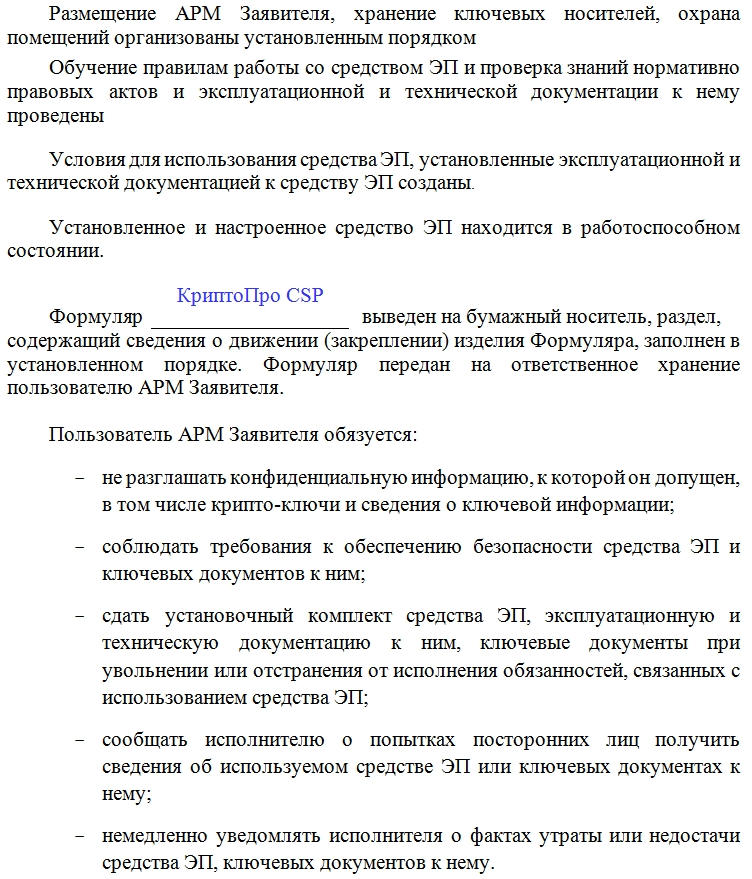

- В акт включается также стандартный текст об условиях использования ЭЦП, об удостоверении его рабочего состояния, об обязательствах пользователя автоматизированного рабочего места.

- Документ скрепляется подписями уполномоченных лиц – программиста, совершившего установку, и системного администратора – представителя предприятия. Он выводится на бумажный носитель, о чем делается отметка в тексте.

3.1. В целях автоматизации производственной, управленческой, вспомогательной деятельности в Организации разрешено применение ограниченного перечня коммерческого ПО (согласно Реестру) и бесплатного ПО (необходимого для выполнения производственных задач и указанного в Паспорте ПК).

3.2. В состав каждого АРМ входит набор ПО для выполнения определенного вида деятельности. Первоначальная комплектация АРМ определяется Руководителем структурного подразделения совместно с Руководителем отдела ИТ. ПО, не входящее в состав АРМ, не может быть установлено и использовано работниками Организации без процедуры согласования.

3.3. Описание конфигурации ПК и перечень установленного ПО фиксируется в Паспорте ПК, подписывается администратором ИС, Руководителем структурного подразделения, Руководителем отдела ИТ и пользователем ИС. Тем самым подтверждается согласие сторон:

3.3.1. С указанной в Паспорте ПК комплектацией оборудования АРМ и перечнем установленного ПО;

3.3.2. С фактом передачи от Организации к работнику (Пользователю ИС) ответственности за использование любого нелицензионного ПО, самовольное изменение конфигурации АРМ и несанкционированную установку любого ПО на вверенном данному Пользователю АРМ.

3.4. Все операции по установке, сопровождению и поддержке, удалению ПО АРМ выполняются непосредственно (при участии) администраторами ИС.

3.5. Порядок эксплуатации программного обеспечения в Организации состоит из следующих этапов:

3.5.1. Определение потребности в ПО

Запрос на установку дополнительного ПО может быть инициирован: А) Руководителем структурного подразделения, Б) администратором ИС.

А) Запрос Руководителя структурного подразделения на установку ПО производится в случаях:

- необходимости организации АРМ для нового работника;

- необходимости выполнения работниками новых (дополнительных) обязанностей, для которых требуется дополнительное ПО или полная замена АРМ;

- появления качественно нового (альтернативного) ПО, взамен используемого в составе АРМ.

Порядок согласования установки ПО:

- Руководитель структурного подразделения готовит запрос на установку ПО в утвержденной форме на имя Руководителя отдела ИТ.

- При наличии в Организации запрошенного ПО, специалист отдела ИТ выполняет работы по его установке, за АРМ пользователя закрепляется лицензия.

- При отсутствии в Организации вакантных лицензий на коммерческое ПО (из перечня в Реестре), Руководитель структурного подразделения готовит заявку на приобретение ПО в установленном порядке.

В случае необходимости закупки коммерческого ПО вне списка Реестра:

- Руководитель отдела ИТ определяет возможность использования данного коммерческого ПО в ИС Организации;

- Руководитель структурного подразделения готовит заявку на приобретение коммерческого ПО;

- после приобретения Руководитель отдела ИТ вносит сведения о новом коммерческом ПО в журнал регистрации дополнений к Реестру. По итогам года сведения из журнала переносятся в Реестр для утверждения на следующий период.

Б) Запрос администратора ИС на установку ПО производится в случаях:

- устранения уязвимостей систем обеспечения информационной безопасности Организации;

- плановой замены используемого пользователями ПО;

- внедрения новых информационных технологий.

Порядок согласования установки ПО:

- Руководитель отдела ИТ определяет наличие вакантных лицензий и осуществляет выделение (закрепление за АРМ или сервером) необходимых лицензий, обеспечивает выполнение работ по установке необходимого ПО.

- При необходимости закупки дополнительного ПО, Руководитель отдела ИТ определяет возможность его использования в ИС Организации, готовит заявку на приобретение.

3.5.2. Приобретение ПО

3.5.2.1. Приобретение ПО осуществляется согласно действующим в Организации правилам закупок.

3.5.2.2. В работе конкурсной комиссии в качестве эксперта принимает участие руководитель отдела ИТ.

3.5.2.3. Приобретенное ПО принимается к учету в бухгалтерии, передается для ввода в эксплуатацию в отдел ИТ.

3.5.3. Установка (внедрение) ПО

3.5.3.1. Руководитель отдела ИТ обеспечивает оперативный учет лицензий вводящегося в эксплуатацию ПО, организует работы по установке ПО на ПК пользователей ИС.

3.5.3.2. Администратор ИС формирует в электронной учетной системе Паспорт ПК, готовит 2 экземпляра Паспорта ПК в бумажной форме, подписывает сам и передает на подпись Руководителю структурного подразделения, Руководителю отдела ИТ и Пользователю ИС. Один экземпляр Паспорта остается у Руководителя структурного подразделения, другой сохраняется в архиве документов отдела ИТ.

3.5.3.3. Если осуществляется установка (внедрение) коммерческого ПО:

3.5.3.3.1. Руководитель отдела ИТ готовит справку о сроке полезного использования коммерческого ПО для бухгалтерии, акт ввода в эксплуатацию (по необходимости);

3.5.3.3.2. Аппаратные ключи (в том числе ключевые носители), сертификаты подлинности (наклейки на корпус системного блока АРМ) передаются пользователю ИС в составе АРМ.

3.5.4. Поддержка и сопровождение ПО

3.5.4.1. Поддержка и сопровождение ПО выполняется техническими специалистами — администраторами ИС или программистами.

3.5.4.2. Поддержка и сопровождение ПО заключается в выполнении следующих видов работ:

- настройка и адаптация установленного ПО;

- установка обновлений ПО;

- регламентированное создание резервных копий (архивирование) ПО и пользовательских данных (электронных документов, баз данных);

- устранение неисправностей, связанных с использованием установленного ПО;

- консультирование пользователей ИС.

3.5.4.3. Работа по сопровождению ПО может быть инициирована пользователем ИС (Руководителем структурного подразделения) либо непосредственно администратором ИС, программистом.

3.5.4.4. Любое изменение перечня установленного ПО, возникшее в ходе выполнения работ, должно быть отражено в Паспорте ПК.

3.5.5. Удаление (вывод из эксплуатации) ПО

3.5.5.1. ПО выводится из эксплуатации в следующих случаях:

- окончание лицензионного срока использования ПО;

- замена используемого ПО на альтернативное;

- прекращение использования ПО вследствие отсутствия надобности, морального старения.

3.5.5.2. Вывод из эксплуатации выполняется техническими специалистами:

3.5.5.2.1. Проводится внеочередной аудит ПО Организации;

3.5.5.2.2. Выполняется удаление выводимого из эксплуатации ПО со всех ПК Организации;

3.5.5.2.3. При необходимости подготавливается и передается в бухгалтерию акт вывода из эксплуатации коммерческого ПО;

3.5.5.2.4. Выполняются необходимые обновления Паспортов ПК;

3.5.5.2.5. При удалении (выводе из эксплуатации) коммерческого ПО в отдел ИТ в целях дальнейшего хранения передаются (при необходимости оформляются акты возврата): аппаратные ключи (ключевые носители), находившиеся у пользователя ИС, оригиналы носителей с дистрибутивом ПО, документация к ПО, лицензионные договора (соглашения), копии договоров поставки, а также документов, подтверждающих факт купли-продажи.

3.6. При эксплуатации программного обеспечения необходимо:

3.6.1. Соблюдать требования настоящего Положения.

3.6.2. Использовать имеющееся в распоряжении ПО исключительно для выполнения своих служебных обязанностей.

3.6.3. Ознакомиться с Паспортом ПК после проведенных работ по установке или удалению нового ПО, в случае согласия с содержащимися в нем данными, поставить собственноручную подпись в двух экземплярах Паспорта ПК.

3.6.4. Обеспечивать сохранность переданных в составе АРМ носителей с ключевой информацией, сертификатов подлинности коммерческого ПО, наклеенных на корпус системного блока АРМ.

3.6.5. Содействовать администратору ИС в выполнении работ по установке, настройке, устранению неисправностей и аудита установленного ПО.

3.6.3. Ставить в известность администраторов ИС о любых фактах нарушения требований настоящего Положения.

3.7. При эксплуатации программного обеспечения запрещено:

3.7.1. Использовать АРМ не по назначению.

3.7.2. Самостоятельно вносить изменения в конструкцию, конфигурацию, размещение АРМ ИС и другого оборудования ИС.

3.7.3. Изменять состав установленного на АРМ ПО (устанавливать новое ПО, изменять состав компонент пакетов ПО и удалять ПО).

3.7.4. Приносить на внешних носителях и несанкционированно запускать на своем или другом АРМ любые системные или прикладные программы, не указанные в Паспорте ПК.

Добавить комментарий